責任共有モデルやセキュリティ対策のポイントも詳しく解説

AWSを利用する企業が増える一方で、「どこまで自社が守るべきか」「どのセキュリティ対策を優先すべきか」がわからず、不安を抱える担当者は少なくありません。

オンプレミスとは異なり、AWSには「責任共有モデル」という概念があり、利用者側が担うべきセキュリティ領域が明確に定義されています。これを理解せず運用を続けることは、重大なセキュリティリスクになりかねません。

本記事では、AWSセキュリティの基本的な考え方から、押さえるべき主要な対策領域、活用できるAWSサービス、運用時に注意すべきポイントまでを体系的に解説します。

目次

1. AWSのセキュリティの考え方

AWSを安全に利用するためには、まずクラウドセキュリティの特徴と、AWSの責任共有モデルを理解することが重要です。

クラウドセキュリティの特徴

クラウド環境では、従来のオンプレミスとは異なり、セキュリティの責任範囲が事業者と利用者の間で分担されます。

オンプレミスの場合、物理サーバーやネットワーク機器などの物理機器の管理から、OSの設定、データ保護に至るまで、システム全体のセキュリティをすべて自社で担う必要があります。

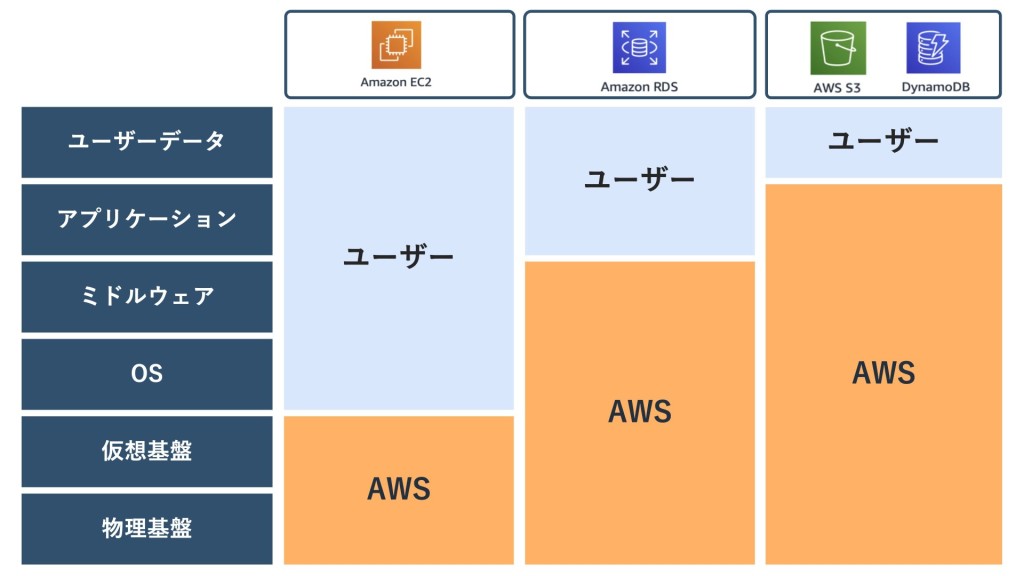

対してクラウドでは、データセンターや物理ハードウェアなど基盤部分の保護はクラウド事業者が担当します。ユーザーが責任を負う領域は、アプリケーション、OS設定、ネットワーク制御、データ管理といった上位のレイヤーが中心です。この責任範囲は、利用するサービスモデル(IaaS/PaaS/SaaS)によって異なります。

AWSの責任共有モデルとは

AWSが提唱する責任共有モデルとは、セキュリティを維持するためにAWSと利用者がそれぞれどの領域を担当するかを明確に示した指針です。

AWSは、ハードウェアやネットワーク、仮想化基盤など、クラウドサービスを提供する「基盤そのもの」の安全性を担保します。一方、利用者側はOSやミドルウェア、アプリケーション、保存するデータなど、AWS上に「構築したもの」の管理を担当します。

例えばEC2を利用する場合、AWSは物理サーバーや仮想化基盤を保護しますが、どのOSイメージを使うかの選択、OSの設定・パッチ適用、ファイアウォール設定、データの暗号化は利用者が行わなければなりません。

このモデルを正しく理解していないと、「クラウドだからAWSが全部守ってくれる」という誤解が生じ、設定ミスや権限管理の不備による事故につながります。

2. AWS環境に必要なセキュリティ対策

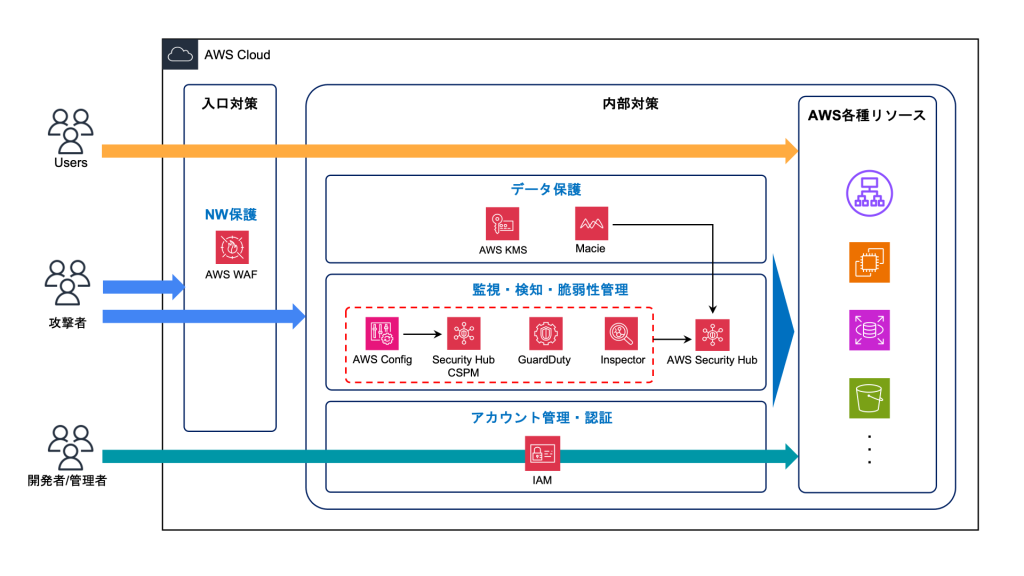

AWSを安全に運用するためには、クラウド特有のリスクを踏まえ、複数の領域を多層的に守る必要があります。AWS環境で押さえておくべきセキュリティ対策について解説します。

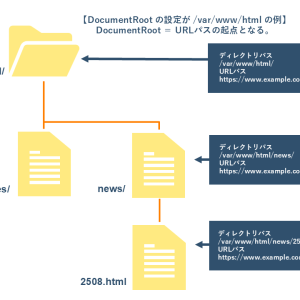

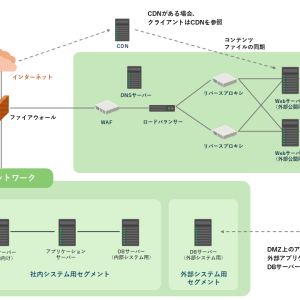

ネットワーク保護

インターネットに接続されるクラウド環境では、外部攻撃に備えたネットワーク設計が不可欠です。VPCやサブネットによるネットワーク分割、通信経路の制御、ファイアウォールの適切な設定などにより、不必要な通信を遮断し、攻撃者が侵入できる隙を最小限に抑える必要があります。

特に、外部公開リソースと内部システムを安易に混在させるのは危険です。セキュリティレイヤーを分けたうえで、アクセスルールを慎重に定義しましょう。ネットワークは一度構築したら終わりではなく、システム変更のたびに見直しが求められる領域です。

<代表的なAWSサービス>

| セキュリティグループ | ・インスタンス単位で通信制御を行う仮想ファイアウォール。 ・許可した通信のみを通すホワイトリスト型のため、不要な通信を遮断し、攻撃対象領域を最小化できる。 ・ポートやプロトコルを細かく指定でき、VPC設計と組み合わせて堅牢な防御を実現する。 |

| AWS WAF | ・Webアプリケーション層(レイヤー7)に対する攻撃を防御するサービス。 ・SQLインジェクションやクロスサイトスクリプティング(XSS)といったWeb特有の脅威を軽減し、アプリケーションの可用性と安全性を高める。 |

データ保護

AWS上のデータは、機密性・完全性・可用性の観点から多層的に保護する必要があります。重要なデータは暗号化し、アクセス権限を細かく制御することで、外部からの不正取得や内部の誤操作による漏えいを防げます。

また、ランサムウェア被害や誤操作に備え、バックアップと復旧手順を確立することも欠かせません。クラウドではデータ保存先が分散しやすいため、どこに重要なデータがあるかを分類・可視化する取り組みも重要です。

<代表的なAWSサービス>

| AWS Key Management Service(KMS) | ・AWS環境で利用する暗号鍵を一元管理するサービス。 ・暗号化を簡単かつ統一的に実施できるため、S3、RDS、EBSなど各種サービスにおけるデータ保護の基盤として機能する。 |

| Amazon Macie | ・S3に保存されたデータを自動的にスキャンし、機密情報の有無や公開設定の誤りを検出するサービス。 ・個人情報・認証情報などのセンシティブデータを識別し、潜在的な漏えいリスクを可視化できる。 |

監視・検知

安全な運用を維持するには、単にログイン状況などの挙動を監視するだけではなく、「設定ミス」や「複数サービス横断のリスク」まで含めて総合的に可視化することが不可欠です。クラウドは構成変更が容易である分、設定ミスが事故に直結しやすいため、多面的な監視体制を整える必要があります。

挙動ベースの監視

環境内で何が起こっているかを常に把握するために、ログイン試行やAPIコール、通信量の急増、不審な設定変更などを継続的に監視します。ログを収集・分析し、異常をリアルタイムで検知できれば、被害が拡大する前に対処可能です。

特に複数のサービスが連動する環境では、アラート基準や初動対応フローを明確化しておくことが重要です。

<代表的なAWSサービス>

| Amazon GuardDuty | ・AWS環境内の操作ログやネットワークログを分析し、不正アクセスやマルウェア感染などの疑わしい挙動を検知する。 ・異常なAPIコール、意図しない通信、認証失敗の連続といった危険の兆候を早期にとらえるため、インシデント対応の初動を迅速化できる。 |

設定ベースの監査

クラウド環境では設定ミスが攻撃の入口になることが多く、挙動監視と同等かそれ以上に重要な対策です。不要な公開設定や暗号化の未適用、過剰な権限付与などを継続的にチェックし、ポリシー違反があれば即座に気づける体制をつくりましょう。

<代表的なAWSサービス>

| AWS Config | ・AWSリソースの設定状態を継続的に監査し、望ましい構成からの逸脱を検出するサービス。 ・設定ミスや公開設定の誤りなど、クラウド特有のリスクを早期に把握できる。 |

統合的なセキュリティ可視化

AWS環境で発生しているリスクの全体像を把握するには、複数の監視結果を横断的に集約できる仕組みが有効です。サービス単位の監視だけでは見落としが発生しやすいため、アラート/脆弱性/設定不備などを一元的に可視化できる体制を整えると改善が進みやすくなります。

<代表的なAWSサービス>

| AWS Security Hub | ・Amazon GuardDuty、Amazon Inspector、Amazon Macie、AWS Security Hub CSPMなどが出力する脅威検知、脆弱性評価、設定不備といった検出結果を集約し、影響を受けている AWSリソースや、どのセキュリティ対策が有効・未対応などの観点で整理・可視化する。 ・これにより、手作業で情報を突き合わせることなく、リスクの全体像把握や対応優先度の判断を行いやすくなる。 |

| AWS Security Hub CSPM | ・CIS AWS Foundations Benchmarkなどのベストプラクティスに基づき、AWS環境のセキュリティ設定や構成が適切かを継続的に評価・検出するクラウドセキュリティポスチャ管理(CSPM)機能。 ・AWS Security Hub CSPMは、AWS Security Hubを有効にしなくても利用できるが、AWS Security Hubに検出結果を取り込むことで、脅威や脆弱性の情報とあわせて横断的な可視化・分析が可能となり、より包括的なリスク把握につながる。 |

脆弱性診断

クラウド上の仮想サーバーやコンテナであっても、OSやミドルウェアの脆弱性は日々発見されます。これらを放置すると攻撃の足がかりとなるため、脆弱性を定期的に検査し、パッチ適用やアップデートを行う仕組みが必要です。

AWSのようにリソースが自動で増減する環境では、人手でのチェックが追いつかない場合も多く、自動スキャンや継続的な管理を前提とした仕組みづくりが求められます。

<代表的なAWSサービス>

| Amazon Inspector | ・EC2やコンテナ環境に対して脆弱性を自動でスキャンする。 ・OSやライブラリの脆弱性、セキュリティベースライン逸脱などを検出し、対応項目を優先度付きで提示する。 |

アカウント管理・認証

開発者、管理者、外部委託先など複数のユーザーが利用する環境では、誰が・どのリソースにアクセスできるのかを明確にし、不要な権限を持たせない「最小権限」の考え方が重要です。また、パスワードだけに依存した認証はリスクが高いため、多要素認証(MFA)の設定やアクセスキーの厳格な管理も欠かせません。

アカウント管理や認証が不十分な環境では、不正アクセスや誤操作による被害が発生しやすくなるため、最優先で対策すべきです。

<代表的なAWSサービス>

| AWS Identity and Access Management(IAM) | ・AWS環境のアクセス権限や認証を管理する中核サービス。 ・ユーザーやロールごとに細かなアクセス権限を設定できる。 ・パスワードポリシーの設定、多要素認証(MFA)との組み合わせなど、アカウントセキュリティを強化する機能も備えている。 |

3. AWS環境におけるセキュリティ対策のポイント

AWSには強力なセキュリティ機能が揃っていますが、「導入して終わり」ではなく、それらを継続的に運用し、状況に応じて見直していくことが不可欠です。ここでは、AWSセキュリティを持続的に機能させるためのポイントを解説します

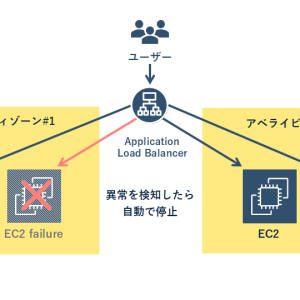

データ保護と可用性の強化

クラウド上ではデータが複数のサービスに分散するため、保護の仕組みを統一的に整備する必要があります。暗号化の適用やアクセス制御の明確化、バックアップの取得と復旧手順の確立は、環境規模にかかわらず必須の対策です。

また、可用性の観点から、障害発生時にどのデータがどの程度の時間で復旧できるのか、事前にシミュレーションしておくことも重要です。

ログ監査とインシデント検知の仕組み化

AWS環境では、膨大な操作ログやイベントログが日々発生します。これらを適切に収集・可視化し、不審な挙動を早期に検知できる体制を整えておくことで、インシデントの拡大を防ぎやすくなります。

加えて、アラートの基準設定や通知先の整理、初動対応のフロー化など、監視体制そのものを仕組みとして整備しておくことが重要です。特に、複数サービスで発生する情報を横断的に扱えるようにしておくと、異常の早期把握に大きく貢献します。

また、WAF(Web Application Firewall)は攻撃手口の変化に合わせてルールを調整し続ける必要があるため、手動での運用は負荷が高くなりがちです。そこで、WAFのチューニングや検知ルールの更新を自動化できる 「WafCharm」 のようなサービスを活用すると、守りを強化しながら運用負荷を抑えられます。

もし社内で対応できる人材が限られている場合は、ログ検知から初動対応までをサポートする外部パートナーの活用を視野に入れましょう。

アクセス権限と設定管理の最適化

アクセス権限は一度設計して終わりではなく、利用者の役割変更や新しいサービスの利用開始に合わせて定期的に棚卸しを行う必要があります。過剰な権限や不要な設定を放置すると、誤操作や不正アクセスの入口となるため、最小権限を維持し続ける視点が欠かせません。

また、構成変更時にはレビュー体制を確立し、設定ミスを事前に防ぐ仕組みを整えることが重要です。

継続的な改善と外部リソースの活用

セキュリティ対策は、環境変化や新たな脅威に応じて改善を続ける必要があります。しかし、実務では「担当者が少ない」「知識にばらつきがある」「夜間・休日の監視が難しい」といった課題も少なくありません。

運用の属人化を防ぎ、常に適切な状態を維持するには、専門知識や24時間体制を持つ外部パートナーを活用することも有効です。自社だけでは対応が難しい領域を補完することで、安定したセキュリティ運用が可能となります。

まとめ

AWS環境を安全に運用するには、責任共有モデルを前提として、ネットワーク保護、データ保護、監視・検知、脆弱性対策、アカウント管理といった複数の領域で対策を講じる必要があります。

しかし、多機能なAWSサービスを使いこなし、常に最適なセキュリティ状態を維持するには、高い専門性と運用リソースが必要です。

ハートビーツでは、Webアプリケーションの防御を強化する「WafCharm」や、サーバー保護の要となるトレンドマイクロ「Cloud One」などを組み合わせ、お客さまのAWSセキュリティ運用を強力にサポートします。

さらに、社内に十分な人手がいない場合は「SecureOps+」により、設定確認からログ監視、不審な挙動の検知、改善提案までをワンストップで支援することが可能です。

ハートビーツはAWSの厳格な審査を通過した 「MSSPコンピテンシー(Level1 MSSPコンピテンシー)」 を取得しており、AWSセキュリティ運用に特化した確かな技術と実績を備えています。AWSのセキュリティ運用をより確実に進めたい方は、ぜひハートビーツにご相談ください。

# セキュリティ導入・運用代行サービス

# WafCharm

# Cloud One – Workload Security